Giải pháp bảo vệ điểm cuối và phần mềm chống vi-rút: sự khác biệt là gì?

Đã gần một thập kỷ sau khi phần mềm diệt virus truyền thống được công bố khai tử, nhưng nó vẫn rất được công chúng yêu thích. Mặc dù là một thuật ngữ vẫn được sử dụng phổ biến trong thế giới máy tính, nhưng phần mềm chống vi-rút không còn là hương vị của tháng nữa. Đây là lý do tại sao.

Việc sử dụng phần mềm chống vi-rút truyền thống hiện nay dường như đã lỗi thời, với các thuật ngữ “Phần mềm chống vi-rút thế hệ tiếp theo” (NGAV), “Nền tảng bảo vệ điểm cuối” Endpoint Protection Platform (EPP) và “Phát hiện và phản hồi điểm cuối” Endpoint Detection & Response (EDR) đã thay thế chúng. Sự khác biệt giữa tất cả các công nghệ phát hiện này là gì? Ngày nay chúng ta có còn cần phần mềm diệt virus không? Chúng tôi trả lời những câu hỏi này trong bài viết này.

Các phần mềm diệt virus vẫn cung cấp khả năng bảo vệ đáng tin cậy chứ?

Phần mềm chống vi-rút là một chương trình máy tính được thiết kế để cài đặt trên các thiết bị riêng lẻ như máy tính, máy tính bảng và điện thoại nhằm mục đích phát hiện và loại bỏ phần mềm độc hại. Được IBM phát triển lần đầu tiên vào năm 1987 để đối phó với virus máy tính “Brain”, thuật ngữ “antivirus” đã được phổ biến rộng rãi qua nhiều năm với mức độ rộng rãi, trở thành biện pháp bảo vệ duy nhất chống lại virus máy tính trong trí tưởng tượng của tập thể .

Các chương trình chống vi-rút như vậy hoạt động dựa trên nguyên tắc tìm kiếm chữ ký. “ Giống như vắc-xin, phần mềm chống vi-rút có cơ sở dữ liệu chữ ký cho phép nó nhận dạng vi-rút máy tính . Do đó, điều cần thiết là dấu hiệu của loại virus cụ thể này phải được tạo ra trước đó ,” Stéphane Prévost nói, Giám đốc Tiếp thị Sản phẩm tại Stormshield. Phương pháp hoạt động này tạo ra nhiều vấn đề và hạn chế. Điều đầu tiên trong số này là bạn cần phải làm quen với vi-rút trước khi có thể xác định dấu hiệu của nó (và có thể chống lại nó). Vấn đề thứ hai – và không kém – là sự ra đời của đa hình, một kỹ thuật tạo ra các tệp độc hại có chữ ký số duy nhất cho mỗi tệp nhưng phương thức lây nhiễm và tải trọng vẫn phổ biến. Theo Viện AV-TEST, hạn chế này càng quan trọng hơn khi có 450.000 chương trình phần mềm độc hại mới được tạo ra mỗi ngày, tương đương gần 4 triệu chương trình mỗi tháng.. Do hậu quả trực tiếp của vụ nổ này, về mặt kỹ thuật, phần mềm chống vi-rút không thể có kiến thức trước về tất cả các chữ ký... Tệ hơn nữa đối với phần mềm chống vi-rút, phương thức hoạt động của tội phạm mạng đã tiếp tục phát triển trong những năm gần đây, đến mức ẩn mình trong điểm mù trong các thuật toán phát hiện, chẳng hạn như “phần mềm độc hại không có tệp” . Và kết quả? Cơ chế phát hiện dựa trên việc tìm kiếm dấu vân tay kỹ thuật số trong một tệp cho phép phần lớn phần mềm độc hại lọt qua và cần được bổ sung bằng các kỹ thuật bảo vệ khác.

Các cuộc tấn công mạng ngày càng phức tạp và ngày càng phát triển thậm chí còn biến chính phần mềm chống vi-rút trở thành mục tiêu . Ví dụ: tại hội nghị “Black Hat Europe” vào tháng 12 năm 2022, một nhà nghiên cứu bảo mật đã tiết lộ một lỗ hổng chưa từng thấy trước đây ảnh hưởng đến một số chương trình chống vi-rút . Lỗ hổng này cho phép chiếm quyền điều khiển phần mềm chống vi-rút và xóa các tệp hợp pháp. Vậy chúng ta có thể làm gì khi công cụ bảo vệ chính của chúng ta không còn phát huy hết vai trò của mình?

Sự ra đời của tính năng phát hiện hành vi trong bảo vệ máy tính

Để đối phó với tình huống mới này, các nhà cung cấp dịch vụ an ninh mạng đã phải đưa ra một cách tiếp cận mới, chuyển từ lấy dấu vân tay sang phân tích heuristic dựa trên hành vi của người dùng . Được gọi là Next-Gen Antivirus hay NGAV, những loại phần mềm chống vi-rút mới này đã hình thành nên nền tảng của cái được gọi là Nền tảng bảo vệ điểm cuối (EPP). Các giải pháp EPP đưa ra phản hồi ban đầu đối với các cuộc tấn công đa hình và không dùng tệp bằng cách tích hợp các tính năng mới như giám sát bộ nhớ, phân tích hành vi và xác minh các chỉ số xâm phạm (IoC). Bất chấp tiến bộ công nghệ này, các cuộc tấn công mạng quỷ quyệt vẫn tiếp tục lọt qua các vết nứt. Do đó, điều bắt buộc là phải phát hiện chúng, ngay cả sau khi chúng đã xảy ra và ứng phó với chúng.

Quan sát này đã thúc đẩy sự xuất hiện của các giải pháp Phát hiện và ứng phó mối đe dọa điểm cuối (ETDR) vào năm 2013 trong các phân tích của Gartner, dựa trên các chủ đề về ứng phó và điều tra sự cố. Từ năm 2015 trở đi, từ viết tắt ETDR được thay thế bằng EDR có nghĩa là Phát hiện và phản hồi điểm cuối . Điểm đặc biệt của phương pháp mới này nằm ở khả năng phát hiện và ứng phó với các mối đe dọa chưa xác định trong thời gian thực theo kiểu bán tự trị, như Giám đốc sản phẩm Stormshield Noël Chazotte chỉ ra: “Nếu phát hiện mối đe dọa, phần mềm chống vi-rút sẽ chặn chương trình ngược dòng, đôi khi cách ly chương trình đó. Mặt khác, EDR sẽ khởi động ngay khi sự cố bảo mật được phát hiện hoặc đã xảy ra trên máy và cố gắng xác định điều gì đã xảy ra ở cấp độ máy để giúp các nhóm vận hành ngăn chặn sự lây nhiễm lây lan. ”

Công nghệ EDR phát hiện các cuộc tấn công tinh vi như thế nào? “ EDR xác định hành vi bất thường bằng cách sử dụng các chỉ báo xâm phạm (IoC) ,” Stéphane giải thích. Đây không phải lúc nào cũng là những sự kiện đặc biệt; chúng có thể là những hành động thông thường, chẳng hạn như mở kết nối tới máy chủ bên ngoài.” Do đó, tầm quan trọng của việc xác định chính xác khung vận hành của giải pháp trong giai đoạn tìm hiểu để ngăn chặn “kết quả dương tính giả”. Nhưng các giải pháp EDR và EPP vẫn bổ sung cho nhau, như Stéphane đã chỉ ra: “Bạn có thể so sánh với sự an toàn vật lý của một công ty. Giải pháp EDR giống như camera giám sát: chẳng hạn, chúng cho phép bạn xem liệu có kẻ đột nhập đang xâm nhập vào khu công nghiệp của bạn hay không. Nhưng để từ chối họ vào, bạn cần có nhân viên bảo vệ tại chỗ: đây là EPP. ”

Vậy phần mềm chống vi-rút phù hợp với tất cả những điều này ở đâu? Vào năm 2023, theo trang web security.org , ba trong số bốn người Mỹ tin rằng họ cần một phần mềm chống vi-rút để có thể yên tâm sử dụng máy tính cá nhân của mình. Với những tiến bộ công nghệ nêu trên, câu hỏi đặt ra ở cấp độ chuyên môn: tại sao ngày nay chúng ta vẫn cần phần mềm chống vi-rút? Và câu trả lời là: đơn giản vì nó cung cấp lớp bảo mật đầu tiên. Mặc dù giải pháp này sẽ không hiệu quả trước tất cả các cuộc tấn công mạng nhưng nó cung cấp mức độ bảo vệ ban đầu chống lại các cuộc tấn công ít phức tạp nhất – với sự đảm bảo tránh được vấn đề báo động sai và tiêu tốn rất ít tài nguyên trên máy trạm. Nhưng lớp bảo mật ban đầu ngụ ý sự tồn tại của những lớp khác. “Chúng tôi thấy một số giải pháp bảo vệ được cài đặt trên cùng một máy ,” Noël giải thích. “Tuy nhiên, việc kết hợp chúng không phải lúc nào cũng là một chiến lược thành công, vì một số trong số chúng có thể dẫn đến xung đột, mở ra một cánh cửa khác cho tội phạm mạng. ”

NDR, XDR, MDR: xu hướng chuyên môn hóa trong Phát hiện & Phản hồi

Bất chấp lời hứa về khả năng vận hành rảnh tay từ các giải pháp như vậy, việc quản lý các công cụ này phải được giám sát bởi các chuyên gia, thể hiện qua việc phát triển các ưu đãi EDR hoặc mini-SOC được quản lý. Ngoài khả năng phát hiện được cải thiện, điều cần thiết là các công cụ bảo vệ điểm cuối phải bao gồm khả năng phát hiện và ứng phó sự cố. Và với sự gia tăng nhanh chóng của các điểm thu thập sự cố, nhà phân tích SOC phải có quyền truy cập vào tất cả các thiết bị mạng và cơ sở hạ tầng.

Ví dụ: giải pháp Phát hiện và Phản hồi Mạng (NDR) phân tích các gói TCP/IP đi qua mạng để phát hiện hoạt động đáng ngờ. Hệ thống XDR (Phát hiện và phản hồi mở rộng) nhằm mục đích kết hợp tất cả các tài sản CNTT bên trong và bên ngoài (mạng, thư mục, tài nguyên đám mây, tường lửa, v.v.) để cung cấp cái nhìn tổng thể về các sự kiện trong hệ thống thông tin. Theo Noël, “ nền tảng XDR là một tập hợp các điểm thu thập và trên hết là một nền tảng tương quan để giúp giảm thiểu rủi ro, đồng thời cung cấp một mức độ phản hồi và khắc phục ”.

Các từ viết tắt khác đã xuất hiện trong những năm gần đây, chẳng hạn như MDR. Trong thực tế, “Phát hiện và phản hồi được quản lý” (MDR) chỉ đơn giản là một chế độ tiếp thị của XDR trong đó nhóm bên ngoài xử lý các cảnh báo. Dù là công cụ và công nghệ nào, cần phải nhớ rằng vai trò của nhà phân tích vẫn là trung tâm và không có công nghệ đơn lẻ nào có thể cung cấp đủ mức độ bảo mật cho một tài sản nhạy cảm.

Theo một nghiên cứu của Survey Risk Alliance, chỉ 12% chuyên gia an ninh mạng báo cáo đã áp dụng giải pháp XDR trong tổ chức của họ trước năm 2022. 77% còn lại cho biết họ dự định áp dụng giải pháp này trong vòng 24 tháng tới. Do đó, nhu cầu về các chuyên gia bảo mật chuyên phát hiện và ứng phó sự cố dự kiến sẽ tiếp tục tăng trong những năm tới. Bởi vì bất chấp tiến bộ công nghệ, sự can thiệp của con người vẫn rất cần thiết để phân tích và tìm hiểu các sự cố. Những hồ sơ như vậy rất được săn đón để đáp ứng với các phương thức vận hành không ngừng phát triển và các dịch vụ của họ chắc chắn sẽ dễ dàng tiếp cận hơn đối với các công ty thông qua các ưu đãi BDU hoặc mini-SOC được quản lý.

Các tin khác

-

CISA: Phần mềm độc hại Submarine mới được tìm thấy trên các thiết bị Barracuda ESG bị hack

CISA: Phần mềm độc hại Submarine mới được tìm thấy trên các thiết bị Barracuda ESG bị hack

-

Fortinet tìm thấy lỗ hổng khai thác Zero-Day trong các cuộc tấn công của chính phủ sau khi thiết bị phát hiện vi phạm tính toàn vẹn

Fortinet tìm thấy lỗ hổng khai thác Zero-Day trong các cuộc tấn công của chính phủ sau khi thiết bị phát hiện vi phạm tính toàn vẹn

-

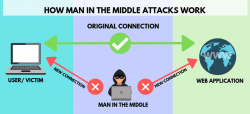

Các phương pháp tấn công an toàn thông tin trên mạng Internet

Các phương pháp tấn công an toàn thông tin trên mạng Internet

-

FBI và CISA cảnh báo tin tặc tấn công máy chủ Fortinet FortiOS

FBI và CISA cảnh báo tin tặc tấn công máy chủ Fortinet FortiOS

-

5 lỗ hổng nghiêm trọng ảnh hưởng tới các router, switch, điện thoại và camera IP của Cisco

5 lỗ hổng nghiêm trọng ảnh hưởng tới các router, switch, điện thoại và camera IP của Cisco

-

Phần mềm độc hại tùy chỉnh của Trung Quốc được tìm thấy trên SonicWall

Phần mềm độc hại tùy chỉnh của Trung Quốc được tìm thấy trên SonicWall

-

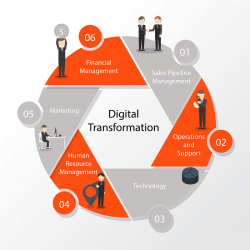

Chuyển đổi số - Hướng đi tất yếu của Doanh nghiệp

Chuyển đổi số - Hướng đi tất yếu của Doanh nghiệp

-

Chuyển đổi số và Chính phủ thông minh

Chuyển đổi số và Chính phủ thông minh

-

Tin tặc rò rỉ mật khẩu tài khoản VPN từ 87.000 thiết bị Fortinet FortiGate

Tin tặc rò rỉ mật khẩu tài khoản VPN từ 87.000 thiết bị Fortinet FortiGate

-

Lỗ hổng nghiêm trọng trong thiết bị Sophos Cyberoam cho phép thực thi mã từ xa

Lỗ hổng nghiêm trọng trong thiết bị Sophos Cyberoam cho phép thực thi mã từ xa