Lỗ hổng nghiêm trọng tường lửa và các thiết bị VPN Palo Alto Networks Hacker có thể chiếm quyền dễ dàng để tấn công

Palo Alto Networks đã vá một lỗ hổng nghiêm trọng và dễ bị khai thác (CVE-2020-2021) ảnh hưởng đến PAN-OS, hệ điều hành tùy chỉnh chạy trên tường lửa thế hệ tiếp theo và các thiết bị VPN dành cho doanh nghiệp, đồng thời kêu gọi người dùng cập nhật phiên bản cố định sớm nhất càng tốt.

Bộ Tư lệnh Không gian mạng Hoa Kỳ đã lặp lại lời kêu gọi hành động ngay lập tức, nói rằng những kẻ tấn công do quốc gia hậu thuẫn có khả năng sẽ cố gắng khai thác nó sớm.

Giới thiệu về lỗ hổng bảo mật (CVE-2020-2021)

CVE-2020-2021 là một lỗ hổng bỏ qua xác thực có thể cho phép những kẻ tấn công từ xa, không được xác thực truy cập và kiểm soát các thiết bị dễ bị tấn công, thay đổi cài đặt của chúng, thay đổi chính sách kiểm soát truy cập, tắt chúng, v.v.

Các phiên bản PAN-OS bị ảnh hưởng bao gồm các phiên bản cũ hơn PAN-OS 9.1.3; Phiên bản PAN-OS 9.0 sớm hơn PAN-OS 9.0.9; Phiên bản PAN-OS 8.1 sớm hơn PAN-OS 8.1.15 và tất cả các phiên bản của PAN-OS 8.0 (EOL). Phiên bản 7.1 không bị ảnh hưởng.

Ngoài ra, lỗ hổng bảo mật chỉ có thể khai thác được nếu:

- Thiết bị được định cấu hình để sử dụng xác thực SAML với đăng nhập một lần (SSO) để quản lý quyền truy cập và

- Tùy chọn “Xác thực chứng chỉ nhà cung cấp danh tính” bị tắt (bỏ chọn) trong Cấu hình máy chủ nhà cung cấp danh tính SAML

“Các tài nguyên có thể được bảo vệ bằng xác thực đăng nhập một lần (SSO) dựa trên SAML là GlobalProtect Gateway, GlobalProtect Portal, GlobalProtect Clientless VPN, Authentication and Captive Portal, PAN-OS thế hệ tiếp theo tường lửa (PA-Series, VM-Series) và các giao diện web Panorama, và Prisma Access, ”Palo Alto Networks chia sẻ .

Mặc dù các cài đặt cấu hình nói trên không phải là một phần của cấu hình mặc định, nhưng có vẻ như việc tìm kiếm các thiết bị dễ bị tấn công không phải là vấn đề nhiều đối với những kẻ tấn công.

“Có vẻ như các tổ chức đáng chú ý cung cấp dịch vụ SSO, xác thực hai yếu tố và danh tính đề xuất cấu hình [dễ bị tấn công] này hoặc có thể chỉ hoạt động bằng cách sử dụng cấu hình này,” nhà nghiên cứu của Tenable, Satnam Narang , lưu ý .

“Các nhà cung cấp này bao gồm Okta, SecureAuth, SafeNet Trusted Access, Duo, Trusona qua Azure AD, Azure AD và Centrify.

Ngay cả hướng dẫn sử dụng PAN-OS 9.1 cũng hướng dẫn quản trị viên tắt tùy chọn “Xác thực chứng chỉ nhà cung cấp danh tính” khi thiết lập tích hợp Duo:

Palo Alto Networks nói rằng hiện tại không có dấu hiệu cho thấy lỗ hổng đang bị tấn công tích cực.

Nhưng do lỗi SSL VPN trong các giải pháp doanh nghiệp khác nhau đã bị khai thác nhiều trong khoảng năm ngoái - cả bởi tội phạm mạng và những kẻ tấn công quốc gia - người ta hy vọng rằng lỗi này sẽ xuất hiện ngay sau khi một khai thác hoạt động được phát triển.

Để làm gì?

Như đã đề cập trước đây, thực hiện các bản cập nhật bảo mật là giải pháp tốt nhất.

Quản trị viên doanh nghiệp nên nâng cấp lên PAN-OS phiên bản 9.1.3, 9.0.9 hoặc 8.1.15 nếu có thể. Palo Alto Networks đã cung cấp hướng dẫn để thực hiện điều đó theo cách không phá vỡ khả năng xác thực cho người dùng.

Nếu không thể cập nhật, có thể tạm thời giảm thiểu rủi ro bằng cách sử dụng một phương pháp xác thực khác và tắt xác thực SAML.

Quản trị viên có thể kiểm tra các chỉ báo về sự xâm phạm trong nhiều loại nhật ký (nhật ký xác thực, nhật ký User-ID, nhật ký GlobalProtect, v.v.)

Các tin khác

-

FBI và CISA cảnh báo tin tặc tấn công máy chủ Fortinet FortiOS

FBI và CISA cảnh báo tin tặc tấn công máy chủ Fortinet FortiOS

-

Giảm thiểu rủi ro với FPGA và Bảo mật dựa trên phần cứng

Giảm thiểu rủi ro với FPGA và Bảo mật dựa trên phần cứng

-

Tường lửa 1 chiều Data dioes : Siêu bảo mật hay siêu đau ?

Tường lửa 1 chiều Data dioes : Siêu bảo mật hay siêu đau ?

-

Lỗ hổng Antivirus Trend Micro Zero-Day được tin tặc khai thác tấn công hệ thống của Mitsubishi Electric

Lỗ hổng Antivirus Trend Micro Zero-Day được tin tặc khai thác tấn công hệ thống của Mitsubishi Electric

-

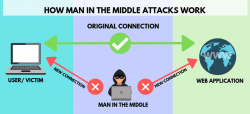

Các phương pháp tấn công an toàn thông tin trên mạng Internet

Các phương pháp tấn công an toàn thông tin trên mạng Internet

-

Giải pháp bảo vệ điểm cuối và phần mềm chống vi-rút: sự khác biệt là gì?

Giải pháp bảo vệ điểm cuối và phần mềm chống vi-rút: sự khác biệt là gì?

-

CISA: Phần mềm độc hại Submarine mới được tìm thấy trên các thiết bị Barracuda ESG bị hack

CISA: Phần mềm độc hại Submarine mới được tìm thấy trên các thiết bị Barracuda ESG bị hack

-

Tin tặc rò rỉ mật khẩu tài khoản VPN từ 87.000 thiết bị Fortinet FortiGate

Tin tặc rò rỉ mật khẩu tài khoản VPN từ 87.000 thiết bị Fortinet FortiGate

-

Fortinet: Lỗi FortiOS RCE mới "có thể đã bị khai thác" trong các cuộc tấn công

Fortinet: Lỗi FortiOS RCE mới "có thể đã bị khai thác" trong các cuộc tấn công

-

SIEM, SOC, EDR, XDR, SOAR và MDR trong an ninh mạng là gì ?

SIEM, SOC, EDR, XDR, SOAR và MDR trong an ninh mạng là gì ?