Những kẻ tấn công hiện đang tích cực nhắm mục tiêu vào lỗi SonicWall RCE nghiêm trọng

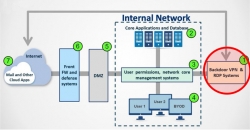

Một lỗi nghiêm trọng của SonicWall RCE hiện đã nằm trong tầm ngắm của tin tặc vì chúng đang cố gắng khai thác nó một cách ồ ạt. Lỗ hổng bảo mật liên quan đến các cổng Truy cập Di động An toàn (SMA) của SonicWall và đã được công ty xử lý vào tháng 12 năm 2021 với CVE-2021-20038 .

Thông tin chi tiết khác về lỗi SonicWall RCE

Nhà nghiên cứu bảo mật Jacob Baines từ Rapid7 là người đã xác định lỗ hổng này về cơ bản có thể được mô tả là lỗi tràn bộ đệm dựa trên ngăn xếp chưa được xác thực. Các thiết bị bị ảnh hưởng là dòng SMA 100 và ở đây cũng có thể đề cập đến SMA 200, 210, 400, 410 và 500v. Lỗi này ảnh hưởng đến các trường hợp được đề cập cho dù tường lửa ứng dụng web (WAF) có bật hay không.

Mối nguy hiểm do lỗ hổng này gây ra nằm ở chỗ nếu các tác nhân đe dọa khai thác thành công thì nó sẽ dẫn đến việc thực thi mã trong các thiết bị bị xâm nhập.

Gần đây, Richard Warren từ NCC Group đã tweet về vấn đề này nhấn mạnh việc khai thác quy mô lớn lỗ hổng bảo mật bởi các tác nhân đe dọa. Có vẻ như họ cũng dẫn đầu các cuộc tấn công vũ phu thông qua kỹ thuật phun mật khẩu các mật khẩu mặc định.

Nên làm gì bây giờ?

Sau khi phân loại lỗ hổng bảo mật theo CVE-2021-20038, SonicWall đã tuyên bố vào tháng 12 rằng

Không có giảm thiểu tạm thời. SonicWall kêu gọi các khách hàng bị ảnh hưởng triển khai các bản vá hiện hành càng sớm càng tốt.

Do đó, tất cả khách hàng nên xem xét áp dụng các bản vá cần thiết càng sớm càng tốt cho các thiết bị SMA 100 của họ.

Trong Tư vấn PSIRT của SonicWall , khách hàng nên nâng cấp phiên bản chương trình cơ sở nào để được bảo vệ tốt. Để thực hiện việc này, khách hàng phải truy cập vào tài khoản SonicWall của họ tại MySonicWall.com. và làm theo hướng dẫn trong phần tư vấn.

Tuy nhiên, nếu họ không quản lý để nâng cấp lên chương trình cơ sở được đề cập, thì có một nhóm hỗ trợ SonicWall có thể hỗ trợ họ hoặc họ có thể đọc hướng dẫn từ cơ sở kiến thức này do công ty cung cấp.

Thiết bị SonicWall SMA 100, không được nhắm mục tiêu lần đầu tiên

Theo BleepingComputer , SMA 100 zero-day được gọi là CVE-2021-20016 đã được tận dụng để phân phối phần mềm tống tiền FiveHands bắt đầu từ tháng 1 năm 2021. Được biết, lỗi này đã được xử lý và vá hai tuần sau đó.

Trong tháng 7 năm 2021, dòng sản phẩm SMA 100 chưa được vá lỗi và các sản phẩm Truy cập từ xa an toàn có nguy cơ trở thành mục tiêu trong làn sóng tấn công của mã độc tống tiền .

Chúng tôi cũng đã viết về CVE-2021-20045 và CVE-2021-20039 ảnh hưởng đến các thiết bị dòng SMA 100 của SonicWall. Đầu tiên, giống như cái đã đề cập trước đó, tràn bộ đệm dựa trên ngăn xếp mà các tác nhân đe dọa có thể thực thi mã với tư cách là 'người dùng không có ai' trong khi thứ hai sẽ cho phép tin tặc giả làm người dùng root và thực hiện lệnh tùy ý.

Các tin khác

-

Imperva bị vi phạm bảo mật, dữ liệu của các khách hàng WAF bị rò rỉ

Imperva bị vi phạm bảo mật, dữ liệu của các khách hàng WAF bị rò rỉ

-

Tin tặc Iran khai thác lỗ hổng VPN trên các thiết bị bảo mật, cài backdoor vào hệ thống các tổ chức trên toàn thế giới

Tin tặc Iran khai thác lỗ hổng VPN trên các thiết bị bảo mật, cài backdoor vào hệ thống các tổ chức trên toàn thế giới

-

Phần mềm độc hại tùy chỉnh của Trung Quốc được tìm thấy trên SonicWall

Phần mềm độc hại tùy chỉnh của Trung Quốc được tìm thấy trên SonicWall

-

Fortinet tìm thấy lỗ hổng khai thác Zero-Day trong các cuộc tấn công của chính phủ sau khi thiết bị phát hiện vi phạm tính toàn vẹn

Fortinet tìm thấy lỗ hổng khai thác Zero-Day trong các cuộc tấn công của chính phủ sau khi thiết bị phát hiện vi phạm tính toàn vẹn

-

Hacker nhắm vào các lỗ hổng trong sản phẩm của Fortinet, Pulse Secure

Hacker nhắm vào các lỗ hổng trong sản phẩm của Fortinet, Pulse Secure

-

FBI và CISA cảnh báo tin tặc tấn công máy chủ Fortinet FortiOS

FBI và CISA cảnh báo tin tặc tấn công máy chủ Fortinet FortiOS

-

Siemens, Rockwell, Fuji Electric cảnh báo về các lỗ hổng bảo mật mà tin tặc có thể khai thác trong công nghiệp

Siemens, Rockwell, Fuji Electric cảnh báo về các lỗ hổng bảo mật mà tin tặc có thể khai thác trong công nghiệp

-

SOC visibility triad - Bộ ba khả năng hiển thị SOC là gì?

SOC visibility triad - Bộ ba khả năng hiển thị SOC là gì?

-

Giảm thiểu rủi ro với FPGA và Bảo mật dựa trên phần cứng

Giảm thiểu rủi ro với FPGA và Bảo mật dựa trên phần cứng

-

Fortinet: Lỗi FortiOS RCE mới "có thể đã bị khai thác" trong các cuộc tấn công

Fortinet: Lỗi FortiOS RCE mới "có thể đã bị khai thác" trong các cuộc tấn công