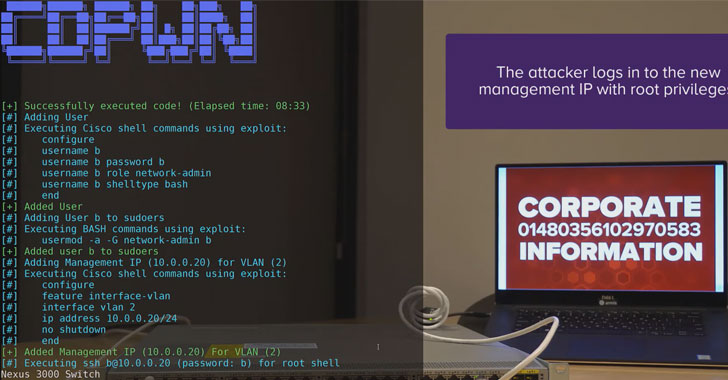

5 lỗ hổng nghiêm trọng ảnh hưởng tới các router, switch, điện thoại và camera IP của Cisco

Một số thiết bị mạng do Cisco sản xuất chứa năm lỗ hổng bảo mật mới có mức nghiêm trọng cao, cho phép kẻ tấn công kiểm soát hoàn toàn thiết bị và từ đó mở đường kiểm soát toàn mạng doanh nghiệp.

Bốn trên năm lỗ hổng là lỗi thực thi mã từ xa, ảnh hưởng tới Cisco router, các bộ chuyển mạch, và IP camera, trong khi lỗ hổng thứ năm - lỗ hổng từ chối dịch vụ - ảnh hưởng đến các điện thoại Cisco IP.

Được đặt tên chung là “CDPwn”, các lỗ hổng được báo cáo nằm trong các phiên bản triển khai khác nhau của Cisco Discovery Protocol (CDP) được bật mặc định trên hầu như tất cả các thiết bị của Cisco và KHÔNG THỂ TẮT.

Cisco Discovery Protocol (CDP) là một giao thức quản trị, hoạt động ở Lớp 2 của giao thức mạng (IP). Giao thức được thiết kế để cho phép các thiết bị phát hiện thông tin về các thiết bị Cisco được gắn cục bộ khác trong cùng một mạng.

Theo báo cáo mà nhóm nghiên cứu Armis chia sẻ với The Hacker News, việc triển khai CDP cơ bản chứa lỗi tràn bộ đệm và định dạng chuỗi, cho phép kẻ tấn công từ xa trên cùng một mạng thực thi mã tùy ý trên thiết bị chứa lỗ hổng bằng cách gửi gói CDP độc hại không xác thực.

Danh sách các lỗ hổng Cisco CDPwn ảnh hưởng rộng rãi tới hơn 10 triệu thiết bị khai thác của các mạng doanh nghiệp như sau:

• Lỗi tràn bộ đệm của Cisco NX-OS trong Power Request TLV (CVE-2020-3119)

• Lỗ hổng Chuỗi định dạng XR của Cisco IOS trong nhiều TLV (CVE-2020-3118)

• Lỗi tràn bộ đệm của điện thoại IP Cisco trong PortID TLV (CVE-2020-3111)

• Lỗi tràn Heap trên Máy ảnh IP của Cisco trong DeviceID TLV (CVE-2020-3110)

• Lỗi gây tiêu tốn tài nguyên cho Cisco FXOS, IOS XR NX-OS trong address TLV (CVE-2020-3120)

Cần lưu ý, vì CDP là giao thức lớp 2 liên kết dữ liệu không thể vượt qua ranh giới của mạng cục bộ, trước tiên kẻ tấn công cần phải ở trên cùng một mạng để tận dụng các lỗ hổng CDPwn.

Tuy nhiên, sau khi đạt được bước đầu trong mạng mục tiêu bằng việc sử dụng các lỗ hổng riêng biệt, kẻ tấn công có thể khai thái CDPwn để xâm nhập khắp hệ thống mạng, từ đó truy cập các hệ thống và dữ liệu nhạy cảm khác.

“ Đạt được quyền kiểm soát trên thiết bị chuyển mạch đem lại lợi ích theo nhiều hướng. Ví dụ, thiết bị chuyển mạch ở vị trí đắc địa giúp nghe lén lưu lượng mạng đi qua, hoặc thậm chí có thể được sử dụng để khởi động các cuộc tấn công MitM vào các thiết bị đi qua switch nạn nhân.”

“Kẻ tấn công có thể tìm kiếm xung quanh, từ đó truy cập vào các thiết bị quan trọng như điện thoại hoặc camera IP. Không giống các thiết bị chuyển mạch, các thiết bị này lưu giữ trực tiếp thông tin nhạy cảm, đó là lý do các kẻ tấn công muốn chiếm đoạt chúng.

Thêm nữa, các lỗ hổng CDPwn cũng cho phép kẻ tấn công:

• Nghe trộm dữ liệu/ cuộc gọi video và giọng nói từ điện thoại, camera IP, ghi lại hình ảnh hoặc các cuộc hội thoại nhạy cảm.

• Lọc dữ liệu nhạy cảm của công ty đi qua các bộ chuyển mạch và bộ định tuyến mạng bị tấn công.

• Gây thiệt hại cho các thiết bị khác bằng cách tận dụng các cuộc tấn công MitM để chặn và thay đổi lưu lượng trên thiết bị chuyển mạch của công ty.

Bên cạnh việc phát hành báo cáo kỹ thuật chi tiết về các lỗ hổng, nhóm nghiên cứu Armis cũng đã chia sẻ các video giải thích và mô tả các lỗ hổng.

Sau khi làm việc chặt chẽ với các nhà nghiên cứu Armis để phát triển bản vá, Cisco hiện đã phát hành các bản cập nhập phần mềm cho tất cả các sản phẩm bị ảnh hưởng.

Các quản trị viên bị ảnh hưởng được khuyến khích cài đặt các bản cập nhật phần mềm mới nhất để bảo vệ hoàn toàn các mạng quan trọng .

Các tin khác

-

Chuyển đổi số - Hướng đi tất yếu của Doanh nghiệp

Chuyển đổi số - Hướng đi tất yếu của Doanh nghiệp

-

SIEM, SOC, EDR, XDR, SOAR và MDR trong an ninh mạng là gì ?

SIEM, SOC, EDR, XDR, SOAR và MDR trong an ninh mạng là gì ?

-

_w250_h250.jpg) Những kẻ tấn công hiện đang tích cực nhắm mục tiêu vào lỗi SonicWall RCE nghiêm trọng

Những kẻ tấn công hiện đang tích cực nhắm mục tiêu vào lỗi SonicWall RCE nghiêm trọng

-

Tin tặc Iran khai thác lỗ hổng VPN trên các thiết bị bảo mật, cài backdoor vào hệ thống các tổ chức trên toàn thế giới

Tin tặc Iran khai thác lỗ hổng VPN trên các thiết bị bảo mật, cài backdoor vào hệ thống các tổ chức trên toàn thế giới

-

Lỗ hổng nghiêm trọng tường lửa và các thiết bị VPN Palo Alto Networks Hacker có thể chiếm quyền dễ dàng để tấn công

Lỗ hổng nghiêm trọng tường lửa và các thiết bị VPN Palo Alto Networks Hacker có thể chiếm quyền dễ dàng để tấn công

-

Giải pháp bảo vệ điểm cuối và phần mềm chống vi-rút: sự khác biệt là gì?

Giải pháp bảo vệ điểm cuối và phần mềm chống vi-rút: sự khác biệt là gì?

-

Tường lửa 1 chiều Data dioes : Siêu bảo mật hay siêu đau ?

Tường lửa 1 chiều Data dioes : Siêu bảo mật hay siêu đau ?

-

Imperva bị vi phạm bảo mật, dữ liệu của các khách hàng WAF bị rò rỉ

Imperva bị vi phạm bảo mật, dữ liệu của các khách hàng WAF bị rò rỉ

-

SOC visibility triad - Bộ ba khả năng hiển thị SOC là gì?

SOC visibility triad - Bộ ba khả năng hiển thị SOC là gì?

-

FBI và CISA cảnh báo tin tặc tấn công máy chủ Fortinet FortiOS

FBI và CISA cảnh báo tin tặc tấn công máy chủ Fortinet FortiOS