Lỗ hổng Antivirus Trend Micro Zero-Day được tin tặc khai thác tấn công hệ thống của Mitsubishi Electric

Các tin tặc Trung Quốc đã sử dụng Zero-Day trong chương trình AntivirusTrend Micro OfficeScan trong các cuộc tấn công vào Mitsubishi Electric, ZDNet đã được chia sẽ qua các cuộc điều tra.

Trend Micro hiện đã vá lỗ hổng này, nhưng công ty không bình luận nếu zero-day được sử dụng trong các cuộc tấn công khác ngoài Mitsubishi Electric.

MITSUBISHI Electric Hack

Tin tức về vụ hack Mitsubishi Electric đã trở nên công khai vào thứ Hai, tuần này. Trong một thông cáo báo chí được công bố trên trang web của mình, nhà cung cấp điện tử và nhà thầu quốc phòng Nhật Bản cho biết họ đã bị hack vào năm ngoái.

Công ty cho biết họ đã phát hiện một sự xâm nhập vào mạng của mình vào ngày 28 tháng 6 năm 2019. Sau một cuộc điều tra kéo dài nhiều tháng, Mitsubishi cho biết họ đã phát hiện ra rằng các tin tặc đã truy cập được vào mạng nội bộ của họ từ đó họ đã đánh cắp khoảng 200 MB tệp.

Mặc dù ban đầu công ty không tiết lộ nội dung của các tài liệu này, nhưng trong một thông cáo báo chí cập nhật, công ty cho biết các tệp này chứa thông tin chủ yếu về nhân viên và không liên quan đến dữ liệu liên quan đến giao dịch kinh doanh và đối tác.

Theo Mitsubishi, các tài liệu bị đánh cắp có chứa:

Dữ liệu về đơn xin việc làm cho 1.987 người

Kết quả của một cuộc khảo sát nhân viên năm 2012 được điền bởi 4.566 người từ trụ sở chính

Thông tin về 1.569 công nhân của Mitsubishi Electric đã nghỉ hưu từ năm 2007 đến 2019

Các tập tin với các tài liệu kỹ thuật bí mật của công ty, tài liệu bán hàng và những thứ khác.

THE ZERO-DAY

Tuần này, truyền thông Nhật Bản đã đào sâu hơn về vụ hack. Theo báo cáo, vụ hack đầu tiên bắt nguồn từ một chi nhánh của Mitsubishi Electric Trung Quốc, sau đó lan sang 14 bộ phận / mạng của công ty.

Vụ xâm nhập được cho là đã được phát hiện sau khi nhân viên của Mitsubishi Electric tìm thấy một tập tin đáng ngờ trên một trong các máy chủ của công ty.

Không ai trong số này được xác nhận bởi công ty Nhật Bản, nhưng được các phóng viên Nhật Bản phát hiện. Chi tiết kỹ thuật duy nhất liên quan đến vụ hack mà Mitsubishi Electric tiết lộ là việc tin tặc khai thác lỗ hổng trong một trong những sản phẩm chống vi-rút mà công ty đang sử dụng.

Một nguồn có kiến thức về cuộc tấn công nói với ZDNet rằng các tin tặc đã khai thác CVE-2019-18187, một lỗ hổng tải lên thư mục và tùy ý tải lên trong phần mềm diệt virus Trend Micro OfficeScan.

Theo một lời khuyên bảo mật Trend Micro gửi ra vào tháng 10 năm 2019, "các phiên bản bị ảnh hưởng của OfficeScan có thể bị khai thác bởi kẻ tấn công sử dụng lỗ hổng truyền tải thư mục để trích xuất các tệp từ tệp zip tùy ý vào một thư mục cụ thể trên máy chủ OfficeScan, có khả năng dẫn đến để thực thi mã từ xa (RCE). "

Trong một nghiên cứu trường hợp trên trang web của mình, Trend Micro liệt kê Mitsubishi Electric là một trong những công ty chạy bộ OfficeScan.

Khi vá CVE-2019-18187 vào tháng 10, Trend Micro đã cảnh báo khách hàng rằng lỗ hổng này đang bị tin tặc khai thác tích cực trong tự nhiên.Truyền thông Nhật Bản cho rằng vụ xâm nhập này là công việc của một nhóm gián điệp mạng do nhà nước Trung Quốc tài trợ có tên là Tick.

Nhóm hack Tick được biết đến là người thực hiện một số lượng lớn các chiến dịch hack nhằm vào các mục tiêu trên toàn thế giới trong vài năm qua. Hiện tại, vẫn chưa rõ liệu nhóm có sử dụng OfficeScan zero-day với các mục tiêu khác hay không.

Trend Micro từ chối bình luận cho bài viết này.

Nguồn : DZNet https://www.zdnet.com/article/trend-micro-antivirus-zero-day-used-in-mitsubishi-electric-hack/

Các tin khác

-

Barracuda kêu gọi khách hàng thay thế các thiết bị bảo mật email bị tấn công

Barracuda kêu gọi khách hàng thay thế các thiết bị bảo mật email bị tấn công

-

Chuyển đổi số - Hướng đi tất yếu của Doanh nghiệp

Chuyển đổi số - Hướng đi tất yếu của Doanh nghiệp

-

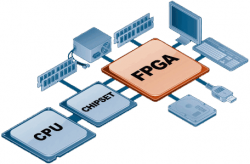

Giảm thiểu rủi ro với FPGA và Bảo mật dựa trên phần cứng

Giảm thiểu rủi ro với FPGA và Bảo mật dựa trên phần cứng

-

Siemens, Rockwell, Fuji Electric cảnh báo về các lỗ hổng bảo mật mà tin tặc có thể khai thác trong công nghiệp

Siemens, Rockwell, Fuji Electric cảnh báo về các lỗ hổng bảo mật mà tin tặc có thể khai thác trong công nghiệp

-

Giải pháp bảo vệ điểm cuối và phần mềm chống vi-rút: sự khác biệt là gì?

Giải pháp bảo vệ điểm cuối và phần mềm chống vi-rút: sự khác biệt là gì?

-

Lỗ hổng nghiêm trọng trong thiết bị Sophos Cyberoam cho phép thực thi mã từ xa

Lỗ hổng nghiêm trọng trong thiết bị Sophos Cyberoam cho phép thực thi mã từ xa

-

Fortinet: Lỗi FortiOS RCE mới "có thể đã bị khai thác" trong các cuộc tấn công

Fortinet: Lỗi FortiOS RCE mới "có thể đã bị khai thác" trong các cuộc tấn công

-

5 lỗ hổng nghiêm trọng ảnh hưởng tới các router, switch, điện thoại và camera IP của Cisco

5 lỗ hổng nghiêm trọng ảnh hưởng tới các router, switch, điện thoại và camera IP của Cisco

-

Tin tặc rò rỉ mật khẩu tài khoản VPN từ 87.000 thiết bị Fortinet FortiGate

Tin tặc rò rỉ mật khẩu tài khoản VPN từ 87.000 thiết bị Fortinet FortiGate

-

Hơn 4.000 thiết bị Tường lửa Sophos dễ bị tấn công RCE

Hơn 4.000 thiết bị Tường lửa Sophos dễ bị tấn công RCE