Lỗ hổng nghiêm trọng trong thiết bị Sophos Cyberoam cho phép thực thi mã từ xa

Một lỗ hổng nghiêm trọng được vá gần đây bởi Sophos trong thiết bị tường lửa Cyberoam cho phép kẻ tấn công từ xa không xác thực thực thi các lệnh tùy ý với quyền root.

Lỗ hổng CVE-2019-17059 ảnh hưởng hệ điều hành dựa trên nền tảng CyberoamOS Linux, có thể được khai thác bằng cách gửi yêu cầu đặc biệt đến các bảng điều khiển Web Admin hoặc SSL VPN của sản phẩm.

Lỗ hổng bị lộ thông qua TheBestVPN, gần đây đã xuất bản một bài đăng chi tiết về điểm yếu và cách khai thác.

Theo Rob Mardisalu, đồng sáng lập và biên tập viên của TheBestVN cho biết, “trong hầu hết các môi trường mạng, các thiết bị Cyberoam được sử dụng như tường lửa và các cổng SSL VPN. Điều này cho phép kẻ tấn công đứng vững trong mạng. Nó giúp việc tấn công các máy chủ bên trong mạng dễ dàng hơn, và bởi các thiết bị Cyberoam thường được tin cậy trong các môi trường, do đó kẻ tấn công càng có lợi thế hơn.”

Có hơn 96.000 thiết bị Cyberoam tiếp xúc với internet, bao gồm cả những thiết bị của doanh nghiệp, tổ chức tài chính và giáo dục.

Lỗ hổng ảnh hưởng đến tường lửa Cyberoam chạy CyberoamOS 10.6.6 MR-5 trở về trước. Sophos cho biết, kể từ ngày 30 tháng 9, bản vá được gửi tự động tới khách hàng sử dụng cài đặt mặc định và bản sửa lỗi cũng sẽ được đưa vào phiên bản 10.6.6 MR-6 sắp tới của hệ điều hành.

Tiết lộ về lỗ hổng này mới chỉ xuất hiện vài tuần sau khi các nhà nhiên cứu công khai chi tiết về một số lỗ hổng ảnh hưởng dến các giải pháp VPN doanh nghiệp của Palo Alto Networks, Fortinet và Pulse Secure.

Theo các cơ quan tình báo ở Hoa Kỳ và Anh Quốc, các lỗ hổng này đã bị khai thác trên thực tế.

Theo Securityweek :

https://www.securityweek.com/critical-flaw-sophos-cyberoam-appliances-allows-remote-code-execution

Các tin khác

-

Imperva bị vi phạm bảo mật, dữ liệu của các khách hàng WAF bị rò rỉ

Imperva bị vi phạm bảo mật, dữ liệu của các khách hàng WAF bị rò rỉ

-

Hacker nhắm vào các lỗ hổng trong sản phẩm của Fortinet, Pulse Secure

Hacker nhắm vào các lỗ hổng trong sản phẩm của Fortinet, Pulse Secure

-

Chuyển đổi số và Chính phủ thông minh

Chuyển đổi số và Chính phủ thông minh

-

_w250_h250.jpg) Những kẻ tấn công hiện đang tích cực nhắm mục tiêu vào lỗi SonicWall RCE nghiêm trọng

Những kẻ tấn công hiện đang tích cực nhắm mục tiêu vào lỗi SonicWall RCE nghiêm trọng

-

Barracuda kêu gọi khách hàng thay thế các thiết bị bảo mật email bị tấn công

Barracuda kêu gọi khách hàng thay thế các thiết bị bảo mật email bị tấn công

-

5 lỗ hổng nghiêm trọng ảnh hưởng tới các router, switch, điện thoại và camera IP của Cisco

5 lỗ hổng nghiêm trọng ảnh hưởng tới các router, switch, điện thoại và camera IP của Cisco

-

Lỗ hổng Antivirus Trend Micro Zero-Day được tin tặc khai thác tấn công hệ thống của Mitsubishi Electric

Lỗ hổng Antivirus Trend Micro Zero-Day được tin tặc khai thác tấn công hệ thống của Mitsubishi Electric

-

Lỗ hổng nghiêm trọng tường lửa và các thiết bị VPN Palo Alto Networks Hacker có thể chiếm quyền dễ dàng để tấn công

Lỗ hổng nghiêm trọng tường lửa và các thiết bị VPN Palo Alto Networks Hacker có thể chiếm quyền dễ dàng để tấn công

-

Tin tặc rò rỉ mật khẩu tài khoản VPN từ 87.000 thiết bị Fortinet FortiGate

Tin tặc rò rỉ mật khẩu tài khoản VPN từ 87.000 thiết bị Fortinet FortiGate

-

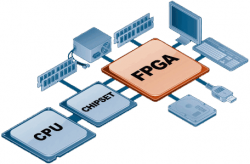

Giảm thiểu rủi ro với FPGA và Bảo mật dựa trên phần cứng

Giảm thiểu rủi ro với FPGA và Bảo mật dựa trên phần cứng