Hacker nhắm vào các lỗ hổng trong sản phẩm của Fortinet, Pulse Secure

Các lỗ hổng được tiết lộ gần đây ảnh hưởng đến các sản phẩm mạng riêng ảo (VPN) của doanh nghiệp từ Fortinet và Pulse Secure đã bị khai thác trong tự nhiên, một nhà nghiên cứu báo cáo hôm thứ Năm.

Nhà nghiên cứu Kevin Beaumont cho biết ông phát hiện ra những nỗ lực khai thác lỗ hổng thông qua BinaryEdge. Các lỗ hổng bảo mật được nhắm mục tiêu là CVE-2018-13379, lỗ hổng bảo mật đường dẫn có rủi ro cao trong cổng web FortiOS SSL VPN và CVE-2019-11510, một lỗ hổng đọc tệp tùy ý nghiêm trọng trong Pulse Connect Secure.

Cả hai lỗ hổng đều cho phép những kẻ tấn công từ xa, không được xác thực truy cập các tệp tùy ý trên các hệ thống được nhắm mục tiêu.

Chi tiết về các lỗ hổng được tiết lộ lần đầu tiên vào tháng 7 bởi Orange Tsai và Meh Chang của nhóm nghiên cứu tại công ty tư vấn bảo mật DEVCORE. Bộ đôi này đã phát hiện ra nhiều lỗ hổng nghiêm trọng trong các sản phẩm của Fortinet, Pulse Secure và cảnh báo rằng chúng có thể bị kẻ tấn công khai thác để xâm nhập vào mạng công ty, lấy thông tin nhạy cảm và nghe lén thông tin liên lạc.

Các nhà nghiên cứu cũng thảo luận về phát hiện của họ tại hội nghị Black Hat và DEFCON vào đầu tháng này. Một số khai thác bằng chứng khái niệm (PoC) đã được công khai sau khi trình bày.

Trong các sản phẩm của Pulse Secure, các chuyên gia đã tìm thấy tổng cộng 7 lỗ hổng, bao gồm các lỗ hổng có thể được kết hợp để đạt được việc thực thi mã từ xa. Năm lỗ hổng bảo mật đã được tìm thấy trong FortiGate SSL VPN, bao gồm hai lỗ hổng có thể bị liên kết để thực thi mã từ xa. Các nhà cung cấp bị ảnh hưởng đã phát hành các bản vá và tư vấn trước khi các chi tiết về các lỗ hổng được công khai.

Theo Beaumont, CVE-2018-13379 rất dễ khai thác và nó cho phép kẻ tấn công có được thông tin đăng nhập của quản trị viên ở dạng văn bản thuần túy. Chuyên gia này cho biết có gần nửa triệu địa chỉ IP được liên kết với các thiết bị Fortinet có thể nhìn thấy trực tuyến.

Những nỗ lực khai thác đầu tiên chống lại các hệ thống Fortinet đã được Beaumont phát hiện vào ngày 21 tháng 8 và chống lại các hệ thống Pulse Secure vào ngày 22 tháng 8. Mặc dù cho đến nay, có vẻ như ai đó chỉ quét internet để tìm các hệ thống dễ bị tấn công, điều đó có thể thay đổi bất cứ lúc nào và các tải trọng độc hại hơn có thể xuất hiện.

Pulse Secure cho biết rằng các lỗ hổng đã được vá từ tháng Tư và khách hàng đã triển khai bản sửa lỗi không dễ bị tấn công.

“Pulse Secure đã cung cấp bản sửa lỗi vào ngày 24 tháng 4 năm 2019 để được áp dụng ngay lập tức cho Pulse Connect Secure (VPN). Bắt đầu từ ngày đó vào tháng Tư, chúng tôi đã thông báo cho khách hàng và nhà cung cấp dịch vụ của mình về tính sẵn có và nhu cầu về bản vá theo Security Advisory– SA44101,” Pulse Secure cho biết.

“Kể từ đó, Pulse Secure đã thông báo cho khách hàng và các đối tác đại lý của chúng tôi về Security Advisory thông qua nhiều thông báo email và thông báo cổng thông tin hỗ trợ, cũng như trực tiếp bởi các nhà quản lý. Khách hàng của Pulse Secure đã tải xuống và áp dụng bản vá kể từ khi có sẵn vào ngày 24 tháng 4 năm 2019. Vào thời điểm Pulse Secure phát triển và phát hành bản sửa lỗi, chúng tôi không biết về bất kỳ sự khai thác nào về lỗ hổng này,” họ cho biết thêm.

Tại thời điểm viết bài, SecurityWeek vẫn chưa nhận được phản hồi của Fortinet.

Nguồn: Hackers Target Vulnerabilities in Fortinet, Pulse Secure Products

Các tin khác

-

_w250_h250.jpg) Những kẻ tấn công hiện đang tích cực nhắm mục tiêu vào lỗi SonicWall RCE nghiêm trọng

Những kẻ tấn công hiện đang tích cực nhắm mục tiêu vào lỗi SonicWall RCE nghiêm trọng

-

SOC visibility triad - Bộ ba khả năng hiển thị SOC là gì?

SOC visibility triad - Bộ ba khả năng hiển thị SOC là gì?

-

Giảm thiểu rủi ro với FPGA và Bảo mật dựa trên phần cứng

Giảm thiểu rủi ro với FPGA và Bảo mật dựa trên phần cứng

-

SIEM, SOC, EDR, XDR, SOAR và MDR trong an ninh mạng là gì ?

SIEM, SOC, EDR, XDR, SOAR và MDR trong an ninh mạng là gì ?

-

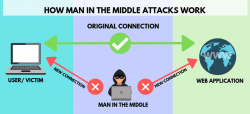

Các phương pháp tấn công an toàn thông tin trên mạng Internet

Các phương pháp tấn công an toàn thông tin trên mạng Internet

-

Chuyển đổi số - Hướng đi tất yếu của Doanh nghiệp

Chuyển đổi số - Hướng đi tất yếu của Doanh nghiệp

-

Barracuda kêu gọi khách hàng thay thế các thiết bị bảo mật email bị tấn công

Barracuda kêu gọi khách hàng thay thế các thiết bị bảo mật email bị tấn công

-

CISA: Phần mềm độc hại Submarine mới được tìm thấy trên các thiết bị Barracuda ESG bị hack

CISA: Phần mềm độc hại Submarine mới được tìm thấy trên các thiết bị Barracuda ESG bị hack

-

Imperva bị vi phạm bảo mật, dữ liệu của các khách hàng WAF bị rò rỉ

Imperva bị vi phạm bảo mật, dữ liệu của các khách hàng WAF bị rò rỉ

-

5 lỗ hổng nghiêm trọng ảnh hưởng tới các router, switch, điện thoại và camera IP của Cisco

5 lỗ hổng nghiêm trọng ảnh hưởng tới các router, switch, điện thoại và camera IP của Cisco